Se dijo sobre tecnología y ciberseguridad esta semana

Soluciones de Inteligencia Artificial que han ido cambiando la minería

- La inteligencia artificial ha transformado la forma en que se llevan a cabo las operaciones mineras, mejorando su eficiencia, seguridad y rentabilidad, al mismo tiempo que se promueve una gestión más sostenible y responsable de los recursos naturales.

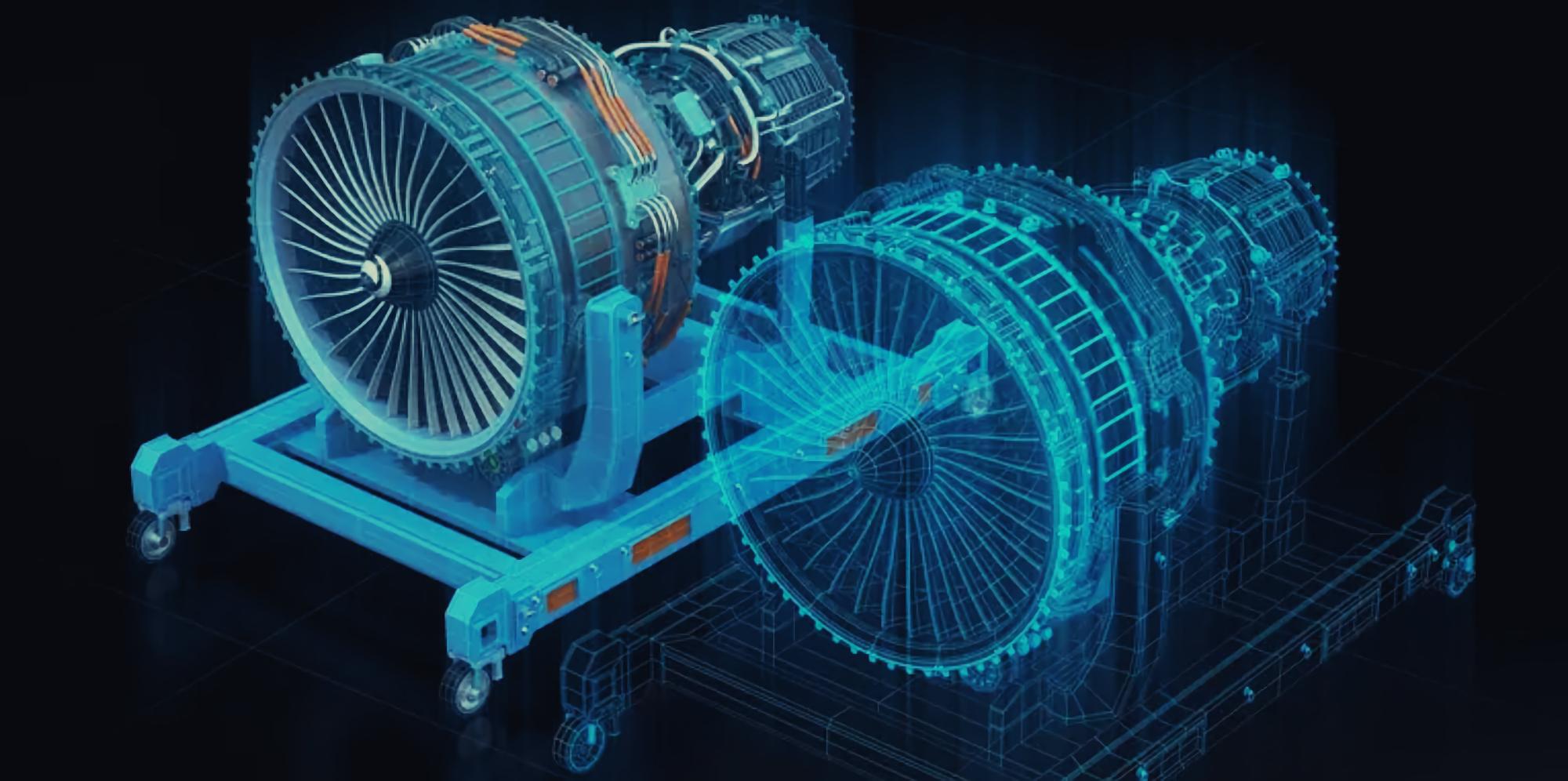

Los «gemelos digitales» y otras soluciones de inteligencia artificial han revolucionado la industria minera en varios aspectos clave, tales como:

Monitoreo a distancia

- La aplicación del Internet de las Cosas (IoT) y gemelos digitales ha permitido realizar operaciones a distancia mediante modelos virtuales idénticos a los equipos en terreno.

- Esto ha facilitado el monitoreo remoto de maquinaria y producción, lo que mejora la eficiencia y seguridad de las operaciones.

Predicción y comportamiento de yacimientos

- La inteligencia artificial ha facilitado la capacidad de predecir cómo se comportarán los yacimientos mineros, lo que ayuda a optimizar la extracción de minerales y mejorar el rendimiento general.

Aumento de seguridad laboral

- Los sistemas de IA pueden analizar imágenes y videos capturados por cámaras de vigilancia para identificar comportamientos y situaciones de riesgo, como la presencia de personas no autorizadas en áreas peligrosas o la detección temprana de condiciones inseguras.

- Esto ayuda a resguardar el bienestar de los trabajadores y prevenir accidentes.

Optimización de procesos y automatización

- Los algoritmos y sistemas de IA permiten optimizar procesos mineros, identificar áreas de mejora en la cadena de producción, tomar decisiones más precisas en tiempo real y automatizar tareas repetitivas.

- Esto aumenta la eficiencia, reduce costos operativos y disminuye la exposición humana a entornos de riesgo.

Minimización de impactos ambientales

- La IA puede analizar grandes volúmenes de datos generados por sensores y equipos mineros para identificar patrones y tendencias que permitan optimizar los procesos de extracción, transporte y procesamiento de minerales, maximizando la productividad y reduciendo el impacto ambiental.

Planificación y programación más eficientes

- Los algoritmos de IA pueden analizar diversas variables que inciden en la cadena de producción, como la geología del yacimiento y la demanda del mercado, para generar planes de extracción más eficientes y responsables.

Implementación del IoT

- La interconexión de dispositivos, sensores y maquinaria mediante el IoT ha permitido recopilar e intercambiar datos en tiempo real, lo que ha facilitado la automatización y optimización de procesos, así como el análisis avanzado de datos mediante machine learning e inteligencia artificial.

¿Escuchan los celulares las conversaciones?

- Diversos expertos han realizado pruebas para abordar esta cuestión y las pruebas realizadas hasta el momento no han demostrado de manera concluyente que los celulares escuchan las conversaciones de manera permanente con fines publicitarios.

Sin embargo, se recomienda mantener una buena práctica en términos de seguridad y privacidad al revisar los permisos de las aplicaciones y mantener los dispositivos actualizados.

Siri y Alexa

Los expertos explican que los teléfonos pueden escuchar a los usuarios de dos formas: mediante los asistentes de voz como Siri y Alexa, que están programados para estar siempre atentos a nuestras órdenes de voz. También a través de aplicaciones que descargamos, las cuales pueden tener la capacidad de escucharnos según los permisos que les proporcionemos.

En el caso de iPhone, se señala que es imposible activar el micrófono sin el conocimiento y consentimiento del usuario, y se aplican algoritmos de privacidad diferencial para proteger la identidad en caso de utilizar el asistente virtual Siri.

Recopilan información

Si bien no hay evidencia concluyente de que los teléfonos espíen constantemente a los usuarios, sí es cierto que recopilan una gran cantidad de información, no solo a través del micrófono, sino también a través de la navegación en Internet, la ubicación activada y la interacción en redes sociales.

Las compañías suelen utilizar estos datos para aprender y mejorar sus servicios, aunque aseguran que su almacenamiento es anónimo y no se vincula a personas específicas.

Medidas de protección

Es esencial revisar y, si es necesario, revocar los permisos otorgados a aplicaciones que no necesitan dicho acceso.

Los expertos recomiendan mantener los dispositivos actualizados, ya que las versiones más antiguas pueden tener vulnerabilidades que los ciberdelincuentes podrían aprovechar para acciones como activar el micrófono sin que el usuario lo sepa.

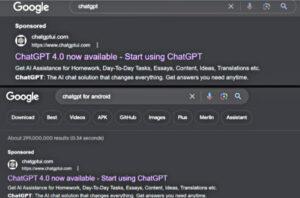

Las aplicaciones más populares suelen ser las más utilizadas para estafas informáticas y Chat GPT no es una excepción.

- Durante los últimos meses se han incrementado las campañas de phishing que buscan usuarios interesados en la última versión (pagada) de Chat GPT, el chatbot GPT v.4 de OpenAI.

Esta herramienta de inteligencia artificial ya ha sido utilizada por cibercriminales para estafas, incluyendo falsos sitios, extensiones maliciosas y troyanos para robar información bancaria. Incluso, también es posible utilizarla para creación y optimización de código malicioso.

Este engaño particular consiste en simular el sitio real de Chat GPT para atraer a usuarios desprevenidos y dispuestos a pagar por el plan Plus de la aplicación, pero esta vez utilizando GoogleAds para captar a nuevas víctimas:

Sitio falso, chatgptui[.]com, aparenta ser genuino y utiliza logos legítimos de la empresa para dar credibilidad.

- Al hacer clic en "get started", solicita datos de registro sin validación, incluyendo información de tarjetas de crédito, para una supuesta suscripción a la versión paga del servicio falso.

Actualmente el sitio web falso se encuentra abajo. Sin embargo, y con el fin de prevenir futuros fraudes relacionados a esta temática, te recomendamos siempre verificar la URL de forma manual y automática con tecnología de filtros webs que apliquen reglas de navegación segura, además de siempre tener la precaución de no ingresas datos de tarjetas de crédito y el sitio levanta alguna sospecha.