Interior detecta vulnerabilidades en aplicaciones de teletrabajo y publica instructivo de ciberseguridad

- Destaca las plataformas más utilizadas en esta emergencia sanitaria:

Si bien el documento señala que en el mercado "no existen herramientas sin vulnerabilidades", también asegura que "no hay vigentes vulnerabilidades críticas". Además, propone siete plataformas seguras.

El teletrabajo ha sido una herramienta fundamental para continuar ciertas actividades productivas en medio de la emergencia sanitaria por covid-19.

En ese contexto, y ante el creciente uso de este tipo de plataformas que permiten labores remotas, el equipo del Centro de Respuesta ante Incidentes de Seguridad Informática (CSIRT), dependiente del Ministerio del Interior, redactó un informe sobre aplicaciones utilizadas para teletrabajo, en el que detectó las distintas vulnerabilidades de ciberseguridad que han tenido las ocho más utilizadas por las instituciones, tanto públicas como privadas, en el período de emergencia sanitaria, entre ellas Hangouts o Zoom. A su vez, establece las que podrán ser utilizadas en el servicio público.

No hay herramientas sin vulnerabilidades

El informe destaca que hoy en el mercado no existen herramientas sin vulnerabilidades, ya que "en todos los softwares han existido" pero se han subsanado.

No obstante esto, también aseguran que "no hay vigentes vulnerabilidades críticas que no hayan sido subsanadas", y que de existir nuevas vulnerabilidades, en las principales herramientas utilizadas, "siempre hay empresas con rápidos tiempos de respuesta para subsanarlas y sacar nuevas versiones seguras".

El caso de Zoom

El documento dedica un apartado exclusivo para la aplicación Zoom Meetings, conocida como Zoom.

Señala que, según distintas estimaciones, cerca del 60% de los trabajadores en el mundo están bajo la modalidad de teletrabajo producto de la crisis sanitaria global, y que Zoom es una de las plataformas más populares, con un 20% del mercado.

Esto, por su simplicidad de uso tanto para quien la administra como para los usuarios; por su rapidez para organizar teleconferencias; porque estas se pueden grabar; no se necesitan cuentas de sistemas para ingresar, y además aparecen todos los participantes de la reunión en la pantalla.

Se reconoce que ha presentado distintas vulnerabilidades, como ambigüedad en el tratamiento de los datos personales, o la activación sin autorización del micrófono o la cámara del equipo.

Una de las últimas más críticas que se han detectado es sobre la posibilidad de que terceras partes pueden robar las credenciales de login (o acceso a su computador), y ejecutar así de manera arbitraria comandos en su sistema. Aunque todas estas vulnerabilidades han sido solucionadas en la versión más actualizada de Zoom, del 2 de abril.

Es por esto que se recomienda a los usuarios actualizar la plataforma, utilizar un usuario y contraseña única, asumir que la herramienta no ofrece privacidad absoluta y tener actualizados el equipo con sus licencias y el antivirus.

Teleconferencias por redes propias o stand alone

Finalmente, el CSIRT recomienda el uso de sistemas de teleconferencias a través de redes propias o del tipo stand alone, como los hardwares Polycom, Cisco o Microsoft, por sobre teleconferencias directas en la nube. De no ser posible lo anterior, recomiendan el uso de los siguientes softwares, que "hemos tenido la posibilidad de probar y utilizar":

- BlueJeans,

- Cisco Webex,

- Google Hangout Meet,

- Microsoft Team,

- Microsoft Skype,

- Pexip, y

- Zoom Meetings.

El subsecretario del Interior, Juan Francisco Galli, comenta que lo contenido en este documento "son recomendaciones para todos, pero tienen un enfoque en el nivel de seguridad que requiere el sector público al utilizar estos canales".

"De existir nuevas vulnerabilidades en las principales herramientas utilizadas, siempre hay empresas con rápidos tiempos de respuesta para subsanarlas y sacar nuevas versiones sequras".

Extracto del informe del Centro de Respuesta ante Incidentes de Seguridad Informática

TELETRABAJO

Se estima que cerca del 60% de los trabajadores en el mundo están bajo esta modalidad.

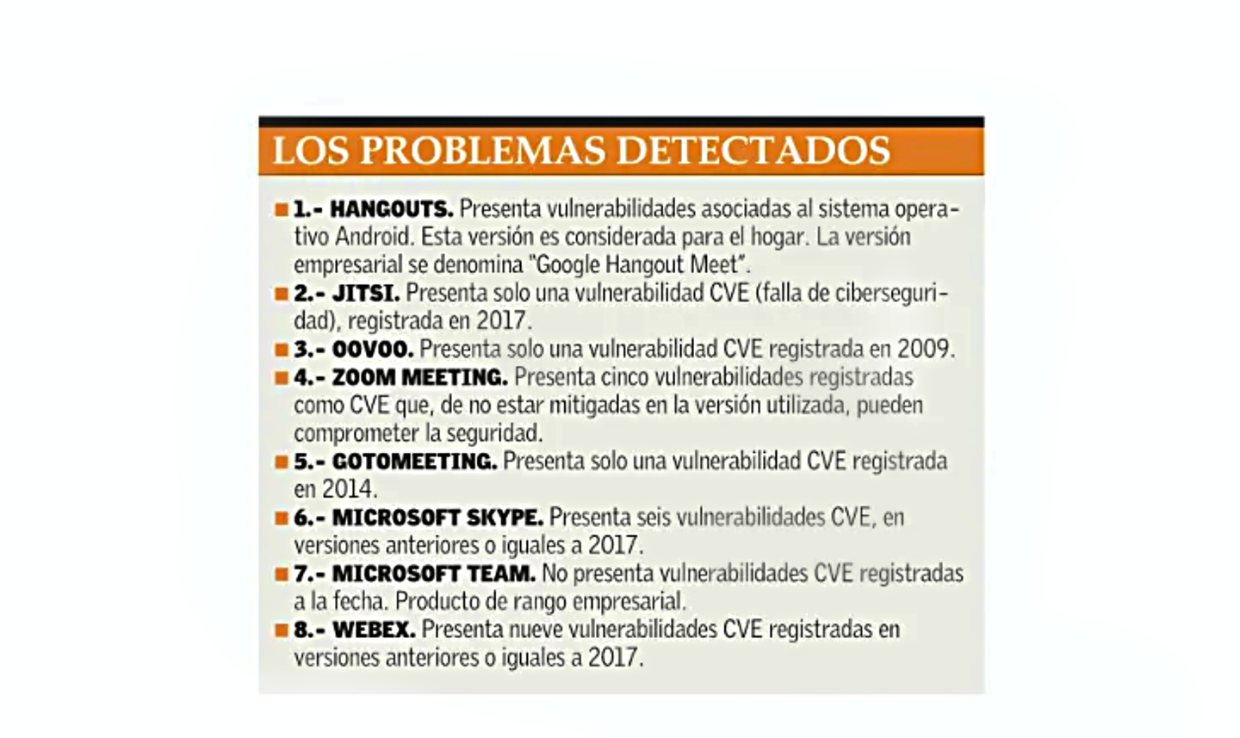

Los problemas detectados

- 1.- Hangouts. Presenta vulnerabilidades asociadas al sistema operativo Android. Esta versión es considerada para el hogar. La versión empresarial se denomina "Google Hangout Meet".

- 2.- Jitsi. Presenta solo una vulnerabilidad CVE {falla de ciberseguridad), registrada en 2017.

- 3.- OoVoo. Presenta solo una vulnerabilidad CVE registrada en 2009.

- 4.- Zoom Meeting. Presenta cinco vulnerabilidades registradas como CVE que, de no estar mitigadas en la versión utilizada, pueden comprometer la seguridad.

- 5.- GoToMeeting. Presenta solo una vulnerabilidad CVE registrada en 2014.

- 6.- Microsoft Skype. Presenta seis vulnerabilidades CVE, en versiones anteriores o iguales a 2017.

- 7.- Microsoft Team. No presenta vulnerabilidades CVE registradas a la fecha. Producto de rango empresarial.

- 8.- Webex. Presenta nueve vulnerabilidades CVE registradas en versiones anteriores o iguales a 2017.